Bienvenue @ CYBERHYGIENE 2

Au programme

- Gérer les biens et une rétention appropriée des actifs

- Fournir des ressources/composants sécurisés et les niveaux de services associés

- Gérer le cycle de vie des données et une rétention appropriée

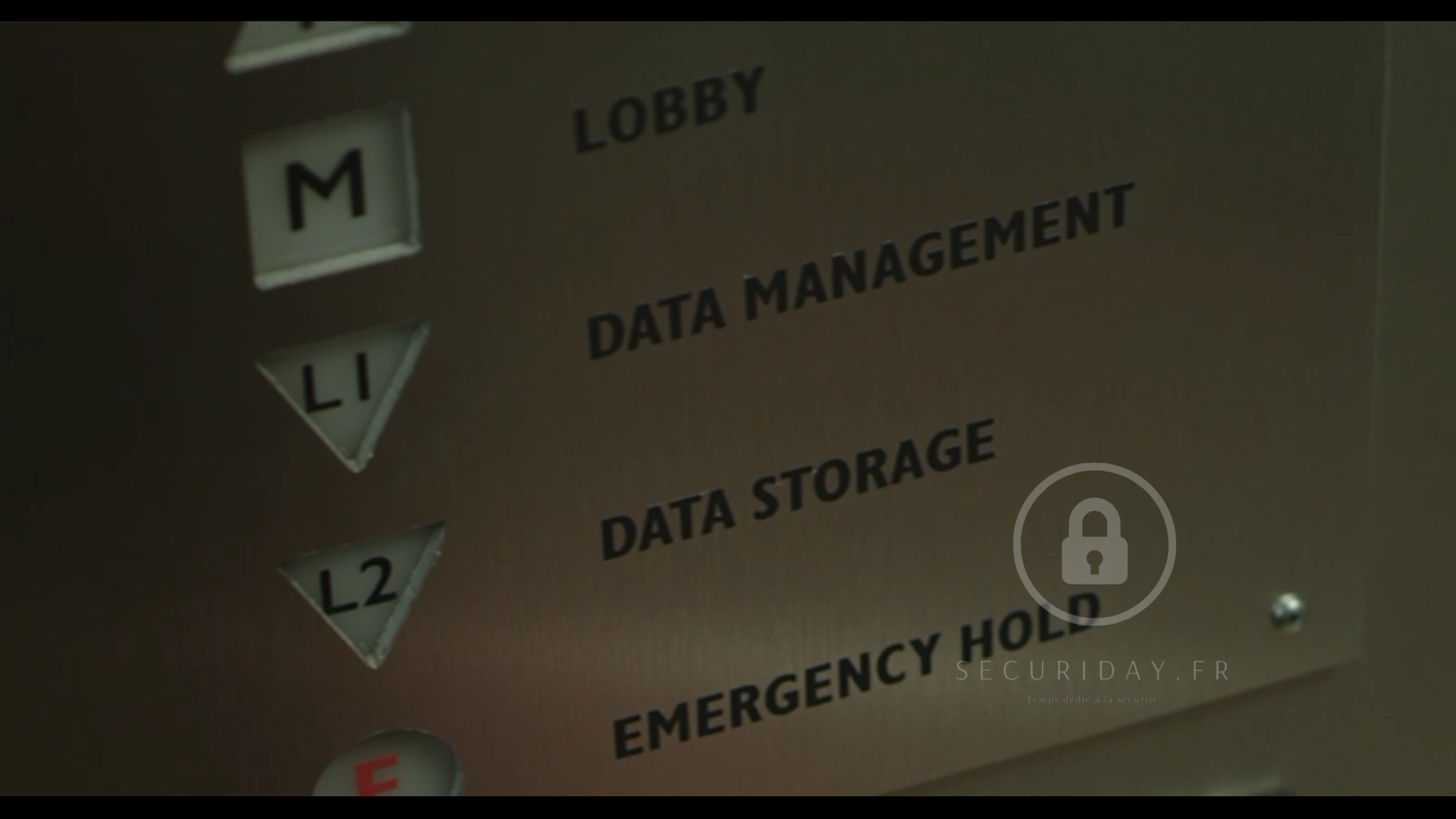

- Contrôler l'accès physique et logique

- Gérer l'identification et l'authentification des personnes, des appareils et des services

- Gérer le cycle de vie du provisionnement des identités et des accès

- Effectuer la gestion de la configuration

- Appliquer les concepts fondamentaux des opérations de sécurité

- Gérer les incidents

- Appliquer et maintenir des mesures de détection et de prévention

- Implémenter et gérer les correctifs et les vulnérabilités

- Participer à la planification et aux exercices de continuité des activités

- Identifier les informations et serveurs les plus sensibles et maintenir un schéma du réseau

- Disposer d’un inventaire exhaustif des comptes privilégiés et le maintenir à jour

- Identifier nommément chaque personne accédant au système et distinguer les rôles utilisateur/administrateur

- Conformité et autres exigences et KPI/KRI

- Sécurité physique

- Méthodologies de développement